Dans le post précédent, nous avons abordé l’isolation du trafic à l’aide de la fonction VLAN privé au niveau de la couche 2. Dans ce tutoriel, nous allons aborder l’isolation du trafic au niveau de la couche 3 à l’aide de VRF Lite sur les routeurs Cisco.

Qu’est-ce que VRF Lite

Les VRF emploient essentiellement le même concept que les VLAN et le Trunking, mais au niveau de la couche 3.

Le VRF (Virtual Routing and Forwarding) est traditionnellement associé à la technologie IP MPLS par laquelle un FAI crée des VPN de couche 3 (ou de couche 2) pour les clients en utilisant le VRF.

Considérez un VRF comme une instance de routage séparée (et une table de routage séparée) sur le même périphérique réseau contenant les routes IP pour chaque client qui sont isolées des autres clients.

Chaque VRF est comme un routeur virtuel séparé avec sa propre table de routage sur le même routeur physique.

Si vous ne travaillez pas dans un environnement ISP, vous ne rencontrerez pas cette technologie très souvent. De plus, d’après ce que je sais, MPLS et VRF ne sont pas examinés au niveau CCNA ou CCNP R&S.

Ils sont abordés dans les chapitres nécessaires à votre certification CCIE R&S. Si vous voulez lire sur cette technologie, un bon livre pour commencer est MPLS Fundamentals

écrit par Luc De Ghein.

Maintenant, bien que les VRF et MPLS soient généralement configurés sur des routeurs ISP haut de gamme, vous pouvez toujours utiliser cette fonctionnalité sur certains routeurs Cisco ISR plus petits d’une manière simplifiée appelée VRF Lite et bénéficier des mêmes avantages.

Avec VRF Lite, vous pouvez avoir des tables de routage séparées sur le même périphérique de routeur physique. Chaque table de routage (instance VRF) est isolée des autres instances VRF.

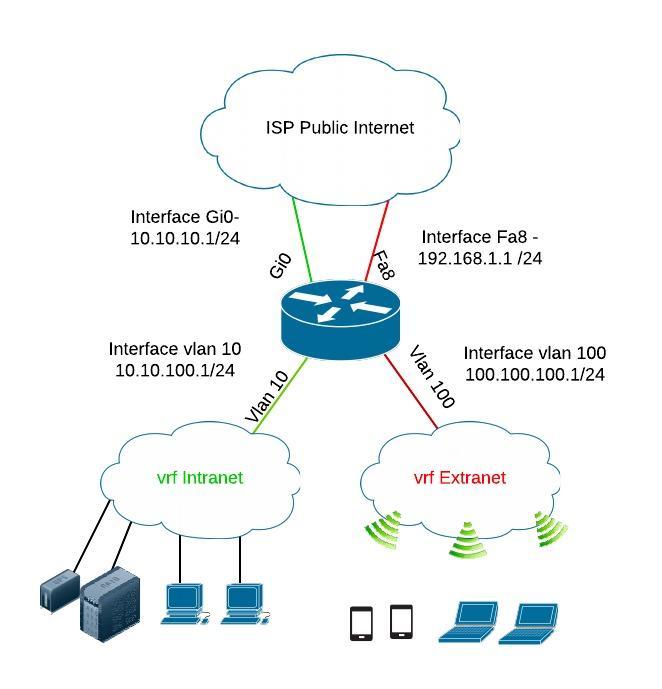

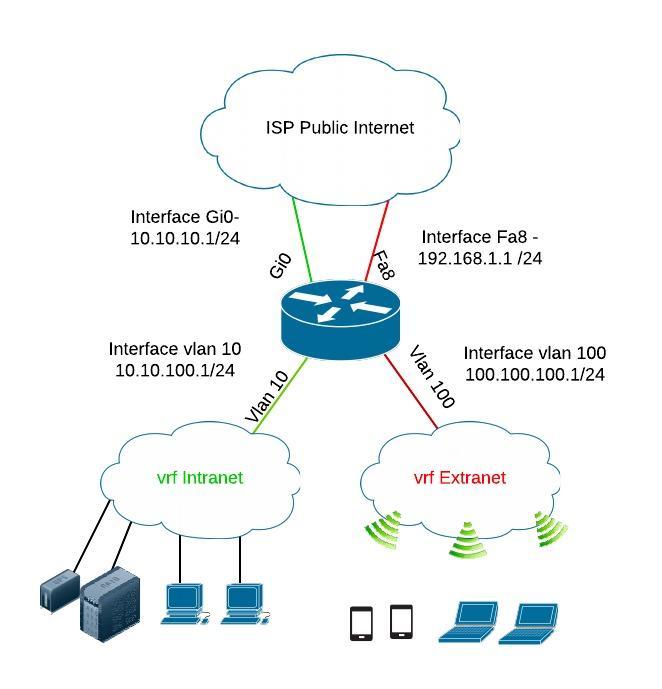

Pour démontrer comment utiliser cette fonctionnalité laisse voir le scénario simplifié suivant :

Scénario de réseau utilisant Cisco 891 et VRF Lite

Envisageons le scénario représenté sur le schéma ci-dessus. Nous disposons d’un routeur frontalier Cisco 891 avec une connexion Intranet pour les ordinateurs des employés et les serveurs de l’entreprise et nous devons également offrir une connectivité Internet pour une connexion Wi-Fi afin de permettre aux invités de se connecter à Internet.

L’équipe de sécurité de l’entreprise a exigé que la connexion Wi-Fi soit totalement séparée du réseau intranet local, afin que les invités n’aient pas accès au réseau local. Nous pouvons donc isoler les deux réseaux de couche 3 à l’aide du VRF Lite. Nous allons créer des « VRF Intranet » et des « VRF Extranet » pour les deux réseaux.

Exemple de configuration sur un routeur Cisco

Le routeur utilisé est CISCO891-K9 avec l’image c890-universalk9-mz.151-4.M4.bin installée.

Chaque instance VRF aura deux interfaces routées de couche3 associées à elle comme indiqué ci-dessous. Considérez chaque instance de VRF comme un routeur virtuel avec deux interfaces.

- VRF Intranet : VLAN10 et l’interface Gi0 seront inclus dans « vrf Intranet ».

- VRF Extranet : Le VLAN100 et l’interface Fa8 seront inclus dans « vrf Extranet ».

Etape 1 : Créer les instances VRF Lite

ip vrf Extranet

description Extranet

!

ip vrf Intranet

description Intranet

!

Etape 2 : Configurer les VLAN et les interfaces et les inclure dans les instances VRF

vlan 10

name Intranet

!

vlan 100

name Extranet

!

interface GigabitEthernet0 <—– port wan faisant face à internet pour le trafic Intranet

ip vrf forwarding Intranet <—- interface est attachée au VRF Intranet

ip address 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10 <—— interface SVI pour le trafic Intranet

description Intranet <—— interface est attachée au VRF Intranet

ip vrf forwarding Intranet

adresseip 10.10.100.1 255.255.255.0

!

interface FastEthernet8 <—— port wan faisant face à l’internet pour le trafic invité

ip vrf forwarding Extranet <—— interface est attachée au VRF Extranet

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100 <—— interface SVI pour le trafic Extranet

description Extranet

ip vrf forwarding Extranet <—— interface est attachée au VRF Extranet

ip address 100.100.100.1 255.255.255.0

!

interface FastEthernet0 <– sur cette interface se connecte le point d’accès WiFi pour les invités

description AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– sur cette interface se connectent les hôtes de l’Intranet

description Intranet

switchport access vlan 10

no ip address

!

Etape 3 : Ajouter des routes par défaut face à internet pour les deux instances VRF

ip route vrf Intranet 0.0.0.0 0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0 0.0.0.0 192.168.1.254

Etape 4 : Vérifications

– montrer la configuration du vrf

Formation réseau#sh run vrf Intranet

Construction de la configuration…

Configuration actuelle : 324 octets

ip vrf Intranet

description Intranet

!

!

interface GigabitEthernet0

ip vrf forwarding Intranet

adresse IP 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10

description Intranet

ip vrf forwarding Intranet

adresseip 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.0.0 0.0.0.0 10.10.10.254

end

Networkstraining#sh run vrf Extranet

Configuration du bâtiment…

Configuration actuelle : 326 octets

ip vrf Extranet

description Extranet

!

!

interface FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0 0.0.0 192.168.1.254

– vérifier les deux tables de routage

Formation réseau#sh ip route vrf Intranet

Table de routage : Intranet

La passerelle de dernier recours est 10.10.10.254 vers le réseau 0.0.0.0

S* 0.0.0.0/0 via 10.10.10.254

10.0.0.0/8 est un sous-réseau variable, 2 sous-réseaux, 2 masques

C 10.10.10.0/24 est directement connecté, GigabitEthernet0

L 10.10.10.1/32 est directement connecté, GigabitEthernet0

Formation au réseau#sh ip route vrf Extranet

Table de routage : Extranet

La passerelle de dernier recours est 192.168.1.254 vers le réseau 0.0.0.0

S* 0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 est variablement sous-réservé, 2 sous-réseaux, 2 masques

C 192.168.1.0/24 est directement connecté, FastEthernet8

L 192.168.1.1/32 est directement connecté, FastEthernet8

– vérifier les entrées ARP

Formation au réseau#sh ip arp vrf Intranet

Protocole Adresse Age (min) Matériel Addr Type Interface

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Formation réseau#sh ip arp vrf Extranet

Protocole Adresse Age (min) Matériel Addr Type Interface

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Notes finales

- Comme vous pouvez le voir, les tables de routage sont totalement séparées et le trafic sera totalement séparé.

- Si vous exécutez la commande « show ip route » sans spécifier un nom de VRF, elle affichera la « table de routage globale » du périphérique (qui sera vide dans notre exemple ci-dessus).

- Lorsque vous émettez des commandes ping, telnet ou autres qui font usage des tables de routage, vous devez toujours spécifier le nom de l’instance de routage VRF que vous souhaitez utiliser :

Exemple : ping vrf Intranet 10.10.100.10

- La fonctionnalité VRF Lite est également proposée par d’autres fournisseurs. Par exemple, dans l’environnement Juniper, elle est appelée « instance de routage ».

Prise en charge des VRF par Cisco ASA

Beaucoup de gens demandent si le pare-feu Cisco ASA prend en charge la configuration des VRF. La réponse est que l’ASA ne prend pas en charge la configuration vrf car il n’y a qu’une seule instance de table de routage sur l’ASA.

Voici les options dont vous disposez pour utiliser un périphérique ASA dans un réseau VRF :

- Configurer des sous-interfaces VLAN sur l’ASA et terminer chaque réseau VRF sur chaque sous-interface. Vous pouvez ensuite appliquer des listes de contrôle d’accès et un contrôle du trafic de la communication inter-vrf via l’appareil ASA.

- Utiliser des contextes de sécurité : Cela signifie configurer différents contextes de sécurité (pare-feu ASA virtuels) sur le même appareil donc avoir des tables de routage séparées et un contrôle de politique séparé pour chaque contexte. Cela est similaire à avoir plusieurs VRF sur la même appliance cependant ce n’est pas une fonctionnalité VRF native comme celle que vous avez sur les routeurs.