Az előző bejegyzésben a forgalom elszigeteléséről beszéltünk a privát VLAN funkcióval Layer2 szinten. Ebben a bemutatóban a forgalom Layer3 szintű elszigetelését tárgyaljuk a Cisco útválasztókon a VRF Lite használatával.

Mi a VRF Lite

A VRF lényegében ugyanazt a koncepciót alkalmazza, mint a VLAN-ok és a Trunking, de a 3. rétegben.

A VRF (Virtual Routing and Forwarding) hagyományosan az IP MPLS technológiához kapcsolódik, amelynek segítségével egy ISP Layer3 (vagy Layer2) VPN-eket hoz létre az ügyfelek számára a VRF használatával.

A VRF-et úgy tekinthetjük, mint egy külön útválasztási példányt (és külön útválasztási táblát) ugyanazon a hálózati eszközön, amely az egyes ügyfelek IP-útvonalait tartalmazza, amelyek el vannak szigetelve a többi ügyféltől.

Minden VRF olyan, mint egy külön virtuális útválasztó saját útválasztási táblával ugyanazon a fizikai útválasztón.

Ha nem ISP-környezetben dolgozik, nem fog gyakran találkozni ezzel a technológiával. Továbbá, amennyire én tudom, az MPLS és a VRF-ek nem vizsgáznak a CCNA vagy CCNP R&S szinten.

A CCIE R&S minősítéshez szükséges fejezetekben tárgyalják őket. Ha szeretnél olvasni erről a technológiáról, az egyik jó könyv, amivel kezdheted az MPLS Fundamentals

című könyvet Luc De Ghein írta.

Most, bár a VRF-eket és az MPLS-t általában high-end ISP-routereken konfigurálják, néhány kisebb Cisco ISR-routeren is használhatjuk ezt a funkciót egyszerűsített módon, VRF Lite néven, és ugyanazokat az előnyöket élvezhetjük.

A VRF Lite segítségével külön útválasztó táblák lehetnek ugyanazon a fizikai routereszközön. Minden egyes útválasztási tábla (VRF-példány) el van szigetelve a többi VRF-példánytól.

A funkció használatának bemutatásához nézzük meg a következő egyszerűsített forgatókönyvet:

Hálózati forgatókönyv Cisco 891 és VRF Lite használatával

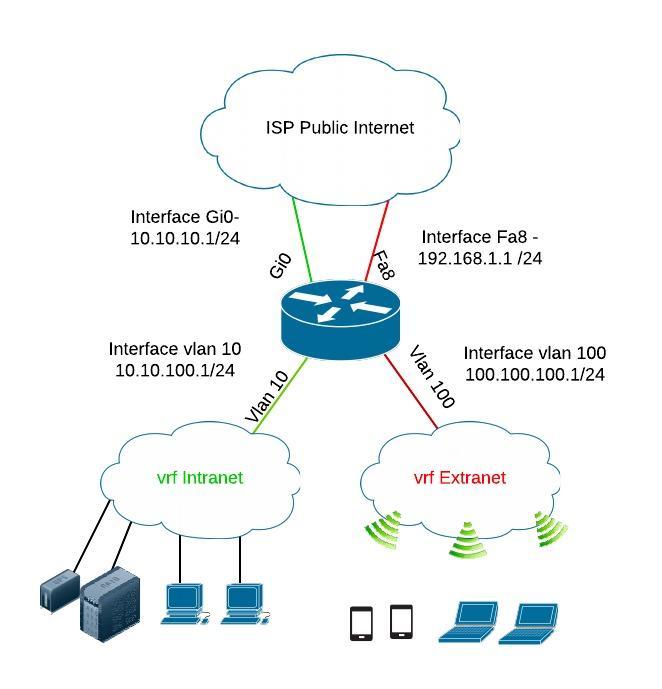

Gondoljunk a fenti ábrán látható forgatókönyvre. Van egy Cisco 891 border routerünk, amely intranet-kapcsolattal rendelkezik az alkalmazottak számítógépei és a vállalati szerverek számára, és emellett internetkapcsolatot kell biztosítanunk egy Wi-Fi kapcsolathoz, hogy a vendégek is csatlakozhassanak az internetre.

A vállalat biztonsági csoportja követelte, hogy a Wi-Fi-kapcsolatot teljesen el kell választani a helyi intranet-hálózattól, hogy a vendégek ne férhessenek hozzá a helyi hálózathoz. Ezért a két Layer3 hálózatot VRF Lite segítségével tudjuk elkülöníteni. A két hálózathoz “VRF Intranet”-et és “VRF Extranet”-et hozunk létre.

Konfigurációs példa Cisco Routeren

A használt router a CISCO891-K9, amelyre a c890-universalk9-mz.151-4.M4.bin image van telepítve.

Minden VRF instanciához két Layer3 routed interfész tartozik az alábbiak szerint. Tekintsünk minden VRF példányt egy virtuális útválasztónak két interfésszel.

- VRF Intranet: VLAN10 és a Gi0 interfész a “vrf Intranet”-be kerül.

- VRF Extranet: A VLAN100 és az Interface Fa8 a “vrf Extranet”-be kerül.

1. lépés : A VRF Lite példányok létrehozása

ip vrf Extranet

description Extranet

!

ip vrf Intranet

description Intranet

!

2. lépés : VLAN-ok és interfészek konfigurálása és felvétele a VRF példányokba

vlan 10

name Intranet

!

vlan 100

név Extranet

!

interface GigabitEthernet0 <—– wan port az internet felé az Intranet forgalom számára

ip vrf forwarding Intranet <—- interfész csatlakozik az Intranet VRF-hez

ip cím 10.10.10.1 255.255.255.255.0

duplex auto

speed auto

!

interface Vlan10 <—— SVI interfész az Intranet forgalomhoz

leírás Intranet <—— interfész az Intranet VRF-hez kapcsolódik

ip vrf forwarding Intranet

ip cím 10.10.100.1 255.255.255.255.0

!

interface FastEthernet8 <—— wan port az internet felé a vendégforgalom számára

ip vrf forwarding Extranet <—— interface az Extranet VRF-hez kapcsolódik

ip cím 192.168.1.1.1 255.255.255.255.0

duplex auto

speed auto

!

interface Vlan100 <—— SVI interfész az Extranet forgalomhoz

leírás Extranet

ip vrf forwarding Extranet <—— interfész az Extranet VRF-hez kapcsolódik

ip cím 100.100.100.100.1 255.255.255.255.0

!

interface FastEthernet0 <– ezen az interfészen csatlakozik a WiFi Access Point a vendégek számára

description AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– ezen az interfészen csatlakoztassa az Intranet hosztokat

description Intranet

switchport access vlan 10

no ip address

!

3. lépés : Alapértelmezett útvonalak hozzáadása az internet felé mindkét VRF példányhoz

ip route vrf Intranet 0.0.0.0.0 0.0.0.0.0 10.10.10.10.254

ip route vrf Extranet 0.0.0.0.0.0.0.0.0.0 192.168.1.254

4. lépés : Ellenőrzések

– a vrf konfiguráció megjelenítése

Networkstraining#sh run vrf Intranet

Konfiguráció felépítése…

A jelenlegi konfiguráció : 324 bytes

ip vrf Intranet

leírás Intranet

!

!

interface GigabitEthernet0

ip vrf forwarding Intranet

ip address 10.10.10.1 255.255.255.255.0

duplex auto

speed auto

!

interface Vlan10

description Intranet

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.255.0

!

ip route vrf Intranet 0.0.0.0.0.0.0.0.0.0 10.10.10.10.254

end

Hálózati tréning#sh run vrf Extranet

Konfiguráció építése…

A jelenlegi konfiguráció : 326 bytes

ip vrf Extranet

leírás Extranet

!

!

interface FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.255.255.0

duplex auto

speed auto

!

interface Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.255.0

!

ip route vrf Extranet 0.0.0.0.0.0.0.0.0.0 192.168.1.254

– mindkét útválasztási táblázat ellenőrzése

Hálózati tréning#sh ip route vrf Intranet

Útválasztási táblázat: Intranet

A végső menedék útvonala a 10.10.10.254 a 0.0.0.0.0 hálózathoz

S* 0.0.0.0.0/0 via 10.10.10.10.254

10.0.0.0.0/8 változó alhálózatú, 2 alhálózat, 2 maszk

C 10.10.10.10.0/24 közvetlenül kapcsolódik, GigabitEthernet0

L 10.10.10.10.1/32 közvetlenül kapcsolódik, GigabitEthernet0

Hálózati tréning#sh ip route vrf Extranet

Routing Table: Extranet

A végső menedék útvonala a 192.168.1.254 a 0.0.0.0.0 hálózathoz

S* 0.0.0.0.0/0 a 192.168.1.1.254-en keresztül

192.168.1.0/24 változó alhálózatú, 2 alhálózat, 2 maszk

C 192.168.1.0/24 közvetlenül kapcsolódik, FastEthernet8

L 192.168.1.1.1/32 közvetlenül kapcsolódik, FastEthernet8

– ARP bejegyzések ellenőrzése

Hálózati tréning#sh ip arp vrf Intranet

Protokoll Cím Kor (min) Hardver Adr típus Interfész

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Protokoll Address Age (min) Hardware Addr Type Interface

Internet 100.100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Záró megjegyzések

- Amint látható, az útválasztási táblák teljesen elkülönülnek, és a forgalom is teljesen elkülönül.

- Ha a “show ip route” parancsot VRF név megadása nélkül futtatod, akkor az eszköz “globális útválasztási tábláját” fogja mutatni (ami a fenti példánkban üres lesz).

- A ping, telnet vagy más, az útválasztási táblákat használó parancsok kiadásakor mindig meg kell adnia a használni kívánt VRF útválasztási példány nevét:

Példa: ping vrf Intranet 10.10.100.10

- A VRF Lite funkciót más gyártók is kínálják. Például a Juniper környezetben “routing instance”-nek hívják.

Cisco ASA VRF támogatás

Sokan kérdezik, hogy a Cisco ASA tűzfal támogatja-e a VRF konfigurációt. A válasz az, hogy az ASA nem támogatja a vrf konfigurációt, mivel az ASA-n csak egyetlen útválasztási tábla példány van.

Az ASA eszköz VRF-hálózatban való használatának lehetőségei a következők:

- VLAN alinterfészek konfigurálása az ASA-n és az egyes VRF-hálózatok lezárása az egyes alinterfészeken. Ezután az ASA készüléken keresztül hozzáférési vezérlési listákat és forgalomszabályozást alkalmazhat az inter-vrf kommunikációra.

- Biztonsági kontextusok használata: Ez különböző biztonsági kontextusok (virtuális ASA tűzfalak) konfigurálását jelenti ugyanazon az eszközön, így külön útválasztási táblák és külön házirendvezérlés van az egyes kontextusok számára. Ez hasonló ahhoz, mintha több VRF lenne ugyanazon a készüléken, azonban ez nem egy natív VRF-funkció, mint az útválasztókon.