Nel post precedente, abbiamo discusso dell’isolamento del traffico utilizzando la funzione VLAN privata a livello Layer2. In questo tutorial, parleremo dell’isolamento del traffico a livello di Layer3 usando VRF Lite sui router Cisco.

Che cos’è VRF Lite

Le VRF utilizzano essenzialmente lo stesso concetto delle VLAN e del Trunking, ma a livello 3.

VRF (Virtual Routing and Forwarding) è tradizionalmente associato alla tecnologia IP MPLS con cui un ISP crea VPN Layer3 (o Layer2) per i clienti utilizzando VRF.

Considera un VRF come un’istanza di routing separata (e una tabella di routing separata) sullo stesso dispositivo di rete che contiene i percorsi IP per ogni cliente che sono isolati dagli altri clienti.

Ogni VRF è come un router virtuale separato con la propria tabella di routing sullo stesso router fisico.

Se non lavori in un ambiente ISP non incontrerai questa tecnologia molto spesso. Inoltre, da quello che so, MPLS e VRF non sono esaminati a livello CCNA o CCNP R&S.

Sono discussi nei capitoli necessari per la certificazione CCIE R&S. Se vuoi leggere qualcosa su questa tecnologia, un buon libro per iniziare è MPLS Fundamentals

scritto da Luc De Ghein.

Ora, anche se i VRF e MPLS sono solitamente configurati sui router ISP di fascia alta, è ancora possibile utilizzare questa funzione su alcuni router Cisco ISR più piccoli in un modo semplificato chiamato VRF Lite e avere gli stessi vantaggi.

Con VRF Lite, è possibile avere tabelle di routing separate sullo stesso dispositivo router fisico. Ogni tabella di routing (istanza VRF) è isolata dalle altre istanze VRF.

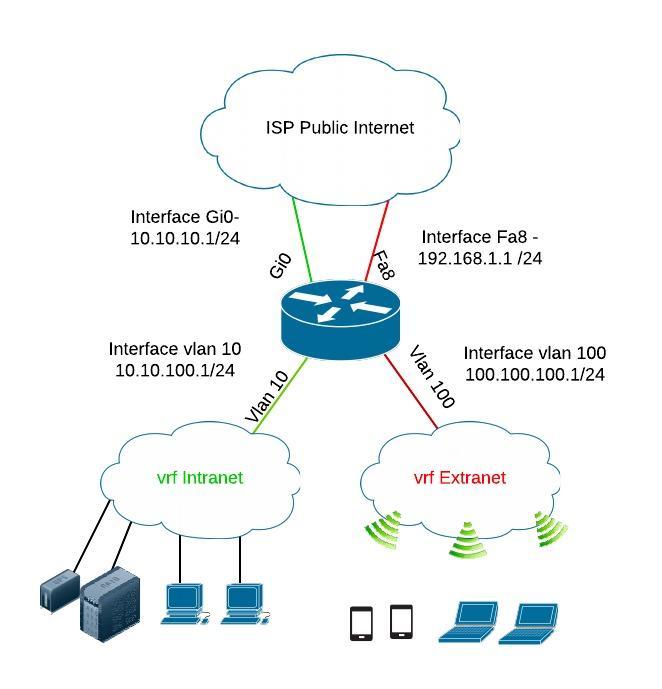

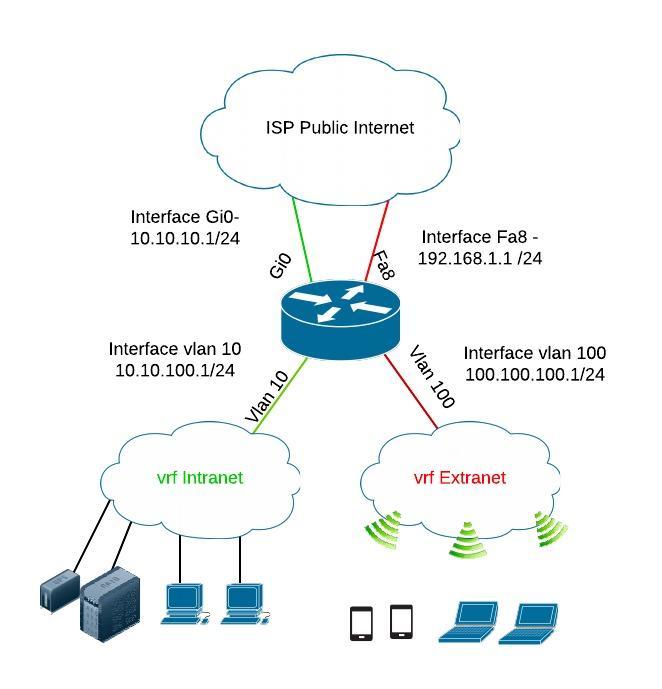

Per dimostrare come utilizzare questa funzione, vediamo il seguente scenario semplificato:

Scenario di rete usando Cisco 891 e VRF Lite

Consideriamo lo scenario raffigurato nel diagramma sopra. Abbiamo un router di frontiera Cisco 891 con una connessione Intranet per i computer dei dipendenti e i server aziendali e abbiamo anche bisogno di offrire connettività internet per una connessione Wi-Fi per permettere agli ospiti di collegarsi a internet.

Il team di sicurezza aziendale ha richiesto che la connessione Wi-Fi sia totalmente separata dalla rete intranet locale, in modo che gli ospiti non abbiano accesso alla rete locale. Quindi possiamo isolare le due reti Layer3 usando VRF Lite. Creeremo “VRF Intranet” e “VRF Extranet” per le due reti.

Esempio di configurazione su router Cisco

Il router utilizzato è CISCO891-K9 con installata l’immagine c890-universalk9-mz.151-4.M4.bin.

Ogni istanza VRF avrà due interfacce Layer3 routed associate ad essa come mostrato sotto. Considera ogni istanza VRF come un router virtuale con due interfacce.

- VRF Intranet: VLAN10 e l’interfaccia Gi0 saranno incluse nella “vrf Intranet”.

- VRF Extranet: VLAN100 e l’interfaccia Fa8 saranno incluse in “vrf Extranet”.

Step 1 : Creare le istanze VRF Lite

ip vrf Extranet

descrizione Extranet

!

ip vrf Intranet

descrizione Intranet

!

Step 2 : Configurare le VLAN e le interfacce e includerle nelle istanze VRF

vlan 10

nome Intranet

!

vlan 100

nome Extranet

!

interfaccia GigabitEthernet0 <—– porta wan rivolta verso internet per il traffico Intranet

ip vrf forwarding Intranet <—- interfaccia è collegata alla VRF Intranet

indirizzo IP 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interfaccia Vlan10 <—— interfaccia SVI per il traffico Intranet

descrizione Intranet <—— interfaccia è collegata alla VRF Intranet

ip vrf forwarding Intranet

indirizzo IP 10.10.100.1 255.255.255.0

!

interfaccia FastEthernet8 <—— porta wan rivolta verso internet per il traffico guest

ip vrf forwarding Extranet <—— interfaccia è collegata alla Extranet VRF

indirizzo IP 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interfaccia Vlan100 <—— interfaccia SVI per il traffico Extranet

descrizione Extranet

ip vrf forwarding Extranet <—— interfaccia è collegata al VRF Extranet

indirizzo IP 100.100.100.1 255.255.255.0

!

interfaccia FastEthernet0 <– su questa interfaccia collega l’Access Point WiFi per gli ospiti

descrizione AP

switchport access vlan 100

no ip address

!

interfaccia FastEthernet1 <– su questa interfaccia collegare gli host della Intranet

descrizione Intranet

switchport access vlan 10

no ip address

!

Step 3 : Aggiungere route di default verso internet per entrambe le istanze VRF

ip route vrf Intranet 0.0.0.0.0 0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0 0.0.0.0 192.168.1.254

Step 4 : Verifiche

– mostrando la configurazione vrf

Networkstraining#sh run vrf Intranet

Configurazione…

Configurazione attuale : 324 bytes

ip vrf Intranet

descrizione Intranet

!

!

interfaccia GigabitEthernet0

ip vrf forwarding Intranet

indirizzo IP 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interfaccia Vlan10

descrizione Intranet

ip vrf forwarding Intranet

indirizzo IP 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.0.0.0 0.0.0 10.10.10.254

fine

Networkstraining#sh run vrf Extranet

Configurazione…

Configurazione attuale : 326 bytes

ip vrf Extranet

descrizione Extranet

!

!

interfaccia FastEthernet8

ip vrf forwarding Extranet

indirizzo IP 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interfaccia Vlan100

descrizione Extranet

ip vrf forwarding Extranet

indirizzo IP 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0 0.0.0 192.168.1.254

– verifica entrambe le tabelle di routing

Networkstraining#sh ip route vrf Intranet

Tabella di routing: Intranet

Gateway of last resort è 10.10.10.254 verso la rete 0.0.0.0

S* 0.0.0.0/0 via 10.10.10.254

10.0.0.0/8 è subnettato in modo variabile, 2 subnet, 2 maschere

C 10.10.10.0/24 è connesso direttamente, GigabitEthernet0

L 10.10.10.1/32 è connesso direttamente, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Tabella di routing: Extranet

Gateway of last resort è 192.168.1.254 verso la rete 0.0.0.0

S* 0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 è subnettizzato in modo variabile, 2 subnet, 2 maschere

C 192.168.1.0/24 è connesso direttamente, FastEthernet8

L 192.168.1.1/32 è connesso direttamente, FastEthernet8

– verifica le voci ARP

Networkstraining#sh ip arp vrf Intranet

Protocollo Indirizzo Età (min) Hardware Addr Tipo interfaccia

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Formazione della rete#sh ip arp vrf Extranet

Protocollo Indirizzo Età (min) Hardware Addr Tipo Interfaccia

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Note finali

- Come potete vedere, le tabelle di routing sono totalmente separate e il traffico sarà totalmente separato.

- Se si esegue il comando “show ip route” senza specificare un nome VRF, verrà mostrata la “Global Routing Table” del dispositivo (che sarà vuota nel nostro esempio sopra).

- Quando si eseguono ping, telnet o altri comandi che utilizzano le tabelle di routing, è necessario specificare sempre il nome dell’istanza di routing VRF che si vuole utilizzare:

Esempio: ping vrf Intranet 10.10.100.10

- La funzione VRF Lite è offerta anche da altri fornitori. Per esempio in ambiente Juniper è chiamata “routing instance”.

Cisco ASA VRF Support

Molte persone chiedono se il firewall Cisco ASA supporta la configurazione VRF. La risposta è che l’ASA non supporta la configurazione VRF poiché c’è solo una singola istanza della tabella di routing sull’ASA.

Queste sono le opzioni che hai per usare un dispositivo ASA in una rete VRF:

- Configura delle sottointerfacce VLAN sull’ASA e termina ogni rete VRF su ogni sottointerfaccia. Poi si possono applicare le liste di controllo d’accesso e il controllo del traffico della comunicazione inter-vrf tramite l’apparecchio ASA.

- Utilizzando i contesti di sicurezza: Questo significa configurare diversi contesti di sicurezza (firewall ASA virtuali) sullo stesso dispositivo, avendo così tabelle di routing separate e controllo delle politiche separate per ogni contesto. Questo è simile ad avere più VRF sullo stesso dispositivo, tuttavia non è una funzionalità VRF nativa come quella che si ha sui router.