前回の記事では、レイヤー 2 レベルでプライベート VLAN 機能を使用してトラフィックを分離することについて説明しました。

VRFライトとは

VRFは、本質的にVLANやトランキングと同じ概念を採用していますが、レイヤ3です。

VRF (Virtual Routing and Forwarding) は、伝統的に IP MPLS 技術と関連しており、ISP が VRF を使用して顧客向けにレイヤ3 (またはレイヤ2) VPN を作成するものです。

VRF を、他の顧客から分離された各顧客の IP ルートを保持する、同じネットワーク デバイス上の個別のルーティング インスタンス (および個別のルーティング テーブル) と考えてください。

各 VRF は、同じ物理ルーター上に独自のルーティング テーブルを持つ個別の仮想ルーターのようなものです。 また、私が知る限り、MPLS と VRF は CCNA や CCNP R&S レベルでは調べられません。

これらは CCIE R&S 認定に必要なチャプターで説明されています。 この技術について読みたいなら、Luc De Ghein が書いた MPLS Fundamentals

が良い本でしょう。

さて、VRFとMPLSは通常ハイエンドのISPルータで設定されますが、いくつかの小型のCisco ISRルータでもVRF Liteという簡略化した方法でこの機能を使用することができ、同じ利点を持つことができます。 それぞれのルーティングテーブル(VRFインスタンス)は、他のVRFインスタンスから分離されています。

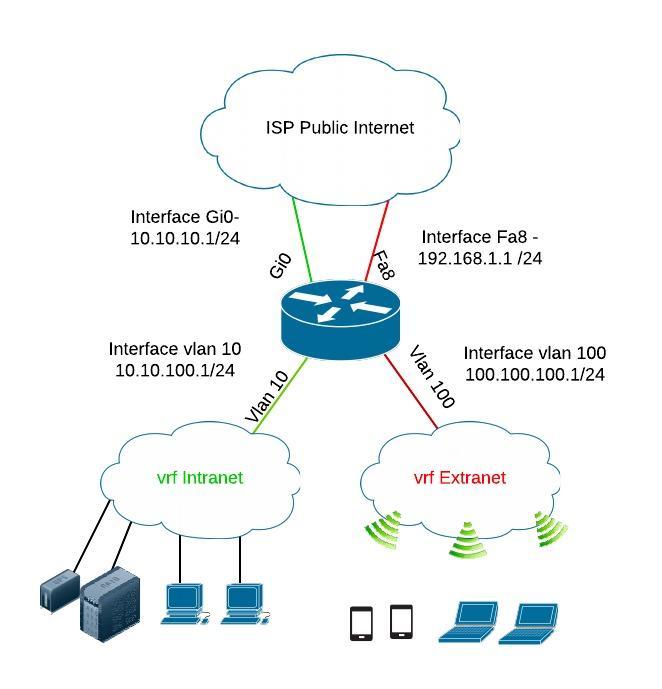

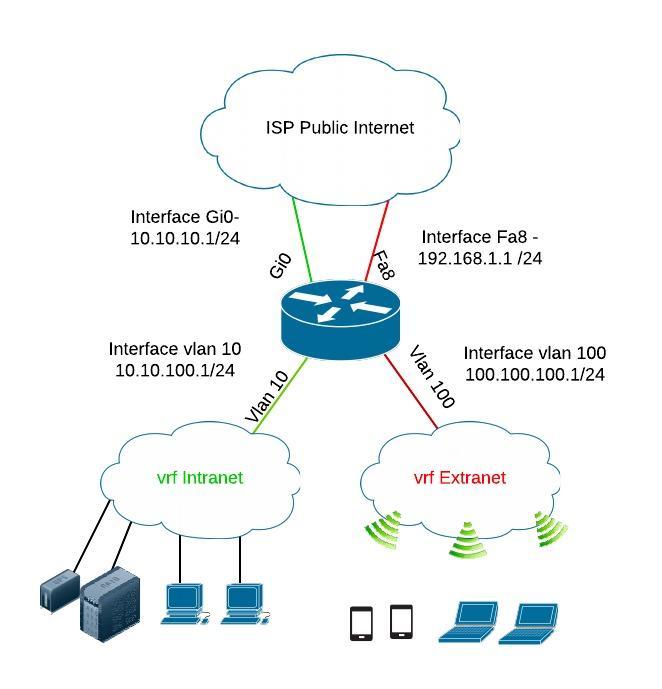

この機能の使用方法を示すために、次の単純化したシナリオを参照してください。

Cisco 891 と VRF Lite を使用したネットワーク シナリオ

上の図のようなシナリオを考えてみてください。 私たちは、従業員のコンピューターと会社のサーバー用のイントラネット接続を備えた Cisco 891 ボーダー ルーターを持っており、また、ゲストがインターネットに接続できるように Wi-Fi 接続用のインターネット接続を提供する必要があります。 そこで、VRF Lite を使用して 2 つのレイヤー 3 ネットワークを分離することができます。

Ciscoルーターでの設定例

使用するルーターはCISCO891-K9で、イメージ c890-universalk9-mz.151-4.M4.bin をインストールします。

各VRFインスタンスは、下図のように2つのレイヤー3のルート付きインタフェースが関連付けられています。

- VRF Intranet: 2 つのインターフェイスを持つ仮想ルーターとして、各 VRF インスタンスを考えてください。 VLAN10 とインタフェース Gi0 は「vrf Intranet」に含まれます。

- VRF Extranet: VLAN100とインタフェースFa8は「vrf Extranet」に含まれます

ステップ1:VRF Liteインスタンスの作成

ip vrf Extranet

description Extranet

!

ip vrf Intranet

description Intranet

!

ステップ2 : VLANとインターフェースを設定し、VRFインスタンスに含める

vlan 10

名称 Intranet

!

vlan 100

name Extranet

!

interface GigabitEthernet0 <—– Intranetトラフィック用のインターネットに面したwanポート

IP vrf forwarding Intranet <—- インターフェイスはIntranet VRF

ip address 10.に添付してください。10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10 <– Intranet トラフィック用の SVI インターフェース

description Intranet <– interface is attached to Intranet VRF

ip vrf forwarding Intranet

ip address 10.10.100.155.245.255.255.0

!

interface FastEthernet8 <—— ゲストトラフィック用にインターネットに面したWANポート

IP vrf forwarding Extranet <—— interface は Extranet VRF

ip address 192.255.255.1

IP address 192.255.255.0 — interface にアタッチされています。168.1.1 255.255.255.0

duplex自動

speed自動

!

interface Vlan100 <—— Extranet トラフィック用の SVI インターフェース

description Extranet

ip vrf forwarding Extranet <—— インターフェースは Extranet VRF に接続

IP address 100.100.100.1 255.255.0

!

interface FastEthernet0 <– このインターフェースでゲスト用のWiFiアクセスポイントを接続します

description AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– このインターフェースでイントラネットのホスト

description Intranet

switchport access vlan 10

no ip address

!

ステップ3:両方のVRFインスタンスのインターネット向けのデフォルトルートの追加

ip route vrf Intranet 0.0.0

イントラネットに接続するために使用されるデフォルトルートです。0.0.0 0.0 10.10.254

ip route vrf Extranet 0.0.0.0 0.0 192.168.1.254

ステップ4 : 検証

-vrfの設定を表示

Networkstraining#sh run vrf Intranet

設定を構築…

現在の設定 : 324バイト

IP vrf Intranet

description Intranet

!

!

interface GigabitEthernet0

ip vrf forwarding Intranet

ip address 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10

description Intranet

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.255.255

ip vrf forwarding Intranet

duplex autoDeposition 10.10.10.255.0

Intranet 0.0.0.0.0 10.10.254

end

Networkstraining#sh run vrf Extranet

構築設定…

現在の設定 : 326 bytes

ip vrf Extranet

description Extranet

!

!

interface FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.0

duplex auto

speed auto

!

interface Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0 192.168.1.254

-両方のルーティングテーブルを確認

Networkstraining#sh ip route vrf Intranet

ルーティングテーブルを確認します。 Intranet

Gateway of last resort is 10.10.10.254 to network 0.0.0

S* 0.0.0.0/0 via 10.10.10.254

10.0.0.0/8 is variably subnetted, 2 subnet, 2 masks

C 10.10.10.0/24は直結、GigabitEthernet0

L 10.10.10.1/32は直結、GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

ルーティングテーブルです。 Extranet

Gateway of last resort は 192.168.1.254 からネットワーク 0.0.0.0

S* 0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 は variably subnetted, 2 subnet, 2 masks

C 192.168.1.0/24 は FastEthernet8 と直接接続

L 192.168.0.2 は 192.0.0.0 と直接接続

L 192.0.0.0.0 は 192.168.1.254 と直接接続。168.1.1/32 は直接接続、FastEthernet8

– ARP エントリの確認

Networkstraining#sh ip arp vrf Intranet

プロトコル アドレス Age (min) ハードウェア アドレス タイプ インターフェース

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.Vlan10

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

プロトコル アドレス Age (min) ハードウェア Addr Type インターフェース

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

最後の注意

- 見てわかるように、ルーティング テーブルは完全に分離されているので、トラフィックは完全に分離されることになります。

- VRF 名を指定せずに「show ip route」コマンドを実行すると、デバイスの「グローバル ルーティング テーブル」(上記の例では空になる)が表示されます。

- ping、telnet、またはルーティング テーブルを使用するその他のコマンドを発行するときは、常に使用する VRF ルーティング インスタンス名を指定する必要があります

例: ping vrf Intranet 10.10.100.10

- VRF Lite 機能は他のベンダーも同様に提供しています。 たとえば、Juniper 環境では「ルーティング インスタンス」と呼ばれています。

Cisco ASA VRF サポート

多くの人が、Cisco ASA ファイアウォールが VRF 設定をサポートしているかどうかを尋ねています。 答えは、ASA には単一のルーティング テーブル インスタンスしかないため、ASA は vrf 設定をサポートしません。

以下は、VRF ネットワークで ASA デバイスを使用する場合のオプションです:

- ASA で VLAN サブインターフェイスを構成し、各サブインターフェイスで各 VRF ネットワークを終了させます。 その後、ASAアプライアンスを介してアクセス制御リストを適用し、VRF間通信のトラフィック制御を行うことができます。

- セキュリティコンテキストを使用すること。 これは、同じデバイス上に異なるセキュリティコンテキスト(仮想ASAファイアウォール)を構成し、各コンテキストに対して別々のルーティングテーブルと別々のポリシー制御を行うことを意味します。 これは、同じアプライアンスに複数の VRF を持つことに似ていますが、ルーターにあるようなネイティブ VRF 機能ではありません。