În postarea anterioară, am discutat despre izolarea traficului folosind caracteristica VLAN privat la nivelul Layer2. În acest tutorial, vom discuta despre izolarea traficului la nivelul Layer3 folosind VRF Lite pe routerele Cisco.

Ce este VRF Lite

VRF-urile folosesc în esență același concept ca și VLAN-urile și Trunking-ul, dar la nivelul Layer 3.

VRF (Virtual Routing and Forwarding) este asociat în mod tradițional cu tehnologia IP MPLS, prin care un ISP creează VPN-uri Layer3 (sau Layer2) pentru clienți folosind VRF.

Considerați un VRF ca fiind o instanță de rutare separată (și o tabelă de rutare separată) pe același dispozitiv de rețea care deține rutele IP pentru fiecare client care sunt izolate de ceilalți clienți.

Care VRF este ca un router virtual separat cu propria sa tabelă de rutare pe același router fizic.

Dacă nu lucrați într-un mediu ISP nu veți întâlni foarte des această tehnologie. De asemenea, din câte știu eu, MPLS și VRF-urile nu sunt examinate la nivelul CCNA sau CCNP R&S.

Ele sunt discutate în capitolele necesare pentru certificarea CCIE R&S. Dacă doriți să citiți despre această tehnologie, o carte bună pentru început este MPLS Fundamentals

scrisă de Luc De Ghein.

Acum, deși VRF-urile și MPLS sunt de obicei configurate pe routere ISP high-end, puteți utiliza această caracteristică pe unele routere Cisco ISR mai mici într-o manieră simplificată numită VRF Lite și să aveți aceleași avantaje.

Cu VRF Lite, puteți avea tabele de rutare separate pe același dispozitiv fizic de router. Fiecare tabel de rutare (instanță VRF) este izolată de celelalte instanțe VRF.

Pentru a demonstra cum se utilizează această caracteristică, să vedem următorul scenariu simplificat:

Scenariu de rețea folosind Cisco 891 și VRF Lite

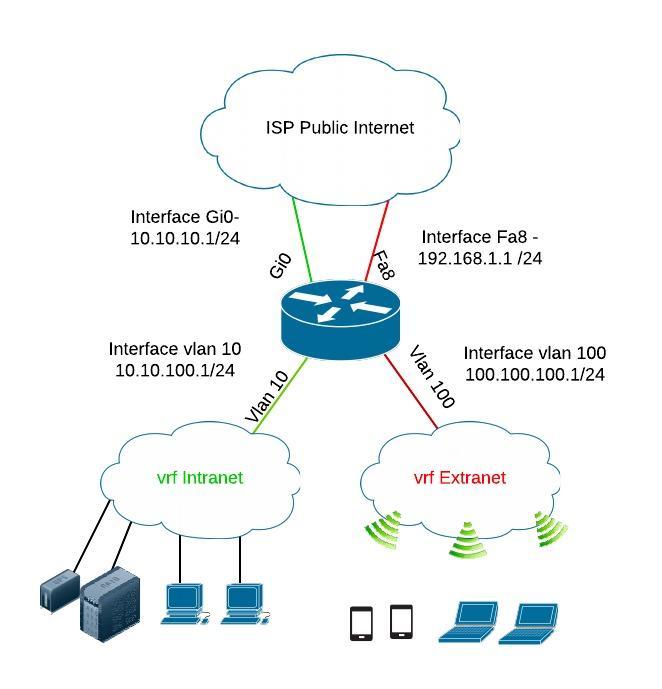

Considerați scenariul descris în diagrama de mai sus. Avem un router de frontieră Cisco 891 cu o conexiune Intranet pentru computerele angajaților și serverele companiei și, de asemenea, trebuie să oferim conectivitate la internet pentru o conexiune Wi-Fi pentru a permite oaspeților să se conecteze la internet.

Echipa de securitate a companiei a cerut ca conexiunea Wi-Fi să fie total separată de rețeaua locală intranet, astfel încât oaspeții să nu aibă acces la rețeaua locală. Prin urmare, putem izola cele două rețele Layer3 folosind VRF Lite. Vom crea „VRF Intranet” și „VRF Extranet” pentru cele două rețele.

Exemplu de configurare pe routerul Cisco

Routerul utilizat este CISCO891-K9 cu imaginea c890-universalk9-mz.151-4.M4.bin instalată.

Care instanță VRF va avea asociate două interfețe rutate Layer3, așa cum se arată mai jos. Considerați fiecare instanță VRF ca fiind un router virtual cu două interfețe.

- VRF Intranet: VLAN10 și interfața Gi0 vor fi incluse în „vrf Intranet”.

- VRF Extranet: VLAN100 și interfața Fa8 vor fi incluse în „vrf Extranet”.

Pasul 1 : Crearea instanțelor VRF Lite

ip vrf Extranet

descriere Extranet

!

ip vrf Intranet

descriere Intranet

!

Pasul 2 : Configurați VLAN-urile și interfețele și includeți-le în instanțele VRF

vlan 10

nume Intranet

!

vlan 100

denumire Extranet

!

interfață GigabitEthernet0 <—– port wan orientat spre internet pentru traficul Intranet

ip vrf forwarding Intranet <—- interfața este atașată la VRF-ul Intranet

adresaip 10.10.10.10.1 255.255.255.255.0

duplex auto

speed auto

!

interfață Vlan10 <—— interfața SVI pentru traficul Intranet

descriere Intranet <—— interfața este atașată la VRF-ul Intranet

ip vrf forwarding Intranet

adresaip 10.10.100.1 255.255.255.255.0

!

interfață FastEthernet8 <—— port wan orientat spre internet pentru traficul oaspeților

ip vrf forwarding Extranet <—— interfața este atașată la VRF Extranet

adresaip 192.168.1.1.1 255.255.255.255.0

duplex auto

speed auto

!

interfață Vlan100 <—— interfața SVI pentru traficul Extranet

descriere Extranet

ip vrf forwarding Extranet <—— interfața este atașată la VRF-ul Extranet

adresaip 100.100.100.100.1 255.255.255.255.0

!

interface FastEthernet0 <– pe această interfață se conectează punctul de acces WiFi pentru oaspeți

descriere AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– pe această interfață conectați gazdele din Intranet

descriere Intranet

switchport access vlan 10

no ip address

!

Pasul 3 : Adăugați rutele implicite cu fața spre internet pentru ambele instanțe VRF

ip route vrf Intranet 0.0.0.0.0 0.0.0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0.0 0.0.0.0.0.0.0.0.0.0.0 192.168.1.254

Pasul 4 : Verificări

– afișarea configurației vrf

Networkstraining#sh run vrf Intranet

Configurarea construcției…

Configurația actuală : 324 bytes

ip vrf Intranet

descriere Intranet

!

!

interfață GigabitEthernet0

ip vrf forwarding Intranet

adresaip 10.10.10.10.1 255.255.255.255.0

duplex auto

speed auto

!

interfață Vlan10

descriere Intranet

ip vrf forwarding Intranet

adresaip 10.10.100.1 255.255.255.255.0

!

ip route vrf Intranet 0.0.0.0.0.0.0.0.0.0 10.10.10.254

end

Networkstraining#sh run vrf Extranet

Configurarea clădirii…

Configurația curentă : 326 bytes

ip vrf Extranet

descriere Extranet

!

!

interfață FastEthernet8

ip vrf forwarding Extranet

adresaip 192.168.1.1 255.255.255.255.0

duplex auto

viteză auto

!

interfață Vlan100

descriere Extranet

ip vrf forwarding Extranet

adresaip 100.100.100.100.1 255.255.255.255.0

!

ip route vrf Extranet 0.0.0.0.0 0.0.0.0.0.0 192.168.1.254

– verificați ambele tabele de rutare

Networkstraining#sh ip route vrf Intranet

Tabel de rutare: Intranet

Gateway of last resort este 10.10.10.10.254 către rețeaua 0.0.0.0.0

S* 0.0.0.0.0/0 via 10.10.10.10.254

10.0.0.0/8 este subrețea variabilă, 2 subrețele, 2 măști

C 10.10.10.0.0/8 este subrețea variabilă, 2 subrețele, 2 măști

C 10.10.10.10.10.0/24 este conectat direct, GigabitEthernet0

L 10.10.10.1/32 este conectat direct, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Tabel de rutare: Extranet

Gateway of last resort este 192.168.1.254 către rețeaua 0.0.0.0.0

S* 0.0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 este subrețea variabilă, 2 subrețele, 2 măști

C 192.168.1.0/24 este conectat direct, FastEthernet8

L 192.168.1.1.1/32 este conectat direct, FastEthernet8

– verifică intrările ARP

Networkstraining#sh ip arp vrf Intranet

Protocol Address Age (min) Hardware Addr Type Interface

Internet 10.10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Protocol Address Age (min) Hardware Addr Type Interface

Internet 100.100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Note finale

- După cum puteți vedea, tabelele de rutare sunt total separate și traficul va fi total separat.

- Dacă executați comanda „show ip route” fără a specifica un nume VRF, aceasta va afișa „Global Routing Table” a dispozitivului (care va fi goală în exemplul nostru de mai sus).

- Când emiteți ping, telnet sau alte comenzi care utilizează tabelele de rutare, trebuie să specificați întotdeauna numele instanței de rutare VRF pe care doriți să o utilizați:

Exemplu: ping vrf Intranet 10.10.100.10

- Funcția VRF Lite este oferită și de alți furnizori. De exemplu, în mediul Juniper se numește „instanță de rutare”.

Cisco ASA VRF Support

Mulți oameni întreabă dacă firewall-ul Cisco ASA suportă configurația VRF. Răspunsul este că ASA nu suportă configurarea vrf, deoarece există o singură instanță de tabel de rutare pe ASA.

Iată care sunt opțiunile pe care le aveți pentru a utiliza un dispozitiv ASA într-o rețea VRF:

- Configurați subinterfețe VLAN pe ASA și terminați fiecare rețea VRF pe fiecare subinterfață. Apoi, puteți aplica liste de control al accesului și controlul traficului de comunicare inter-vrf prin intermediul dispozitivului ASA.

- Utilizarea contextelor de securitate: Aceasta înseamnă configurarea unor contexte de securitate diferite (firewall-uri ASA virtuale) pe același dispozitiv, având astfel tabele de rutare separate și control separat al politicilor pentru fiecare context. Acest lucru este similar cu a avea mai multe VRF-uri pe același dispozitiv, însă nu este o funcționalitate VRF nativă precum cea pe care o aveți pe routere.