V předchozím příspěvku jsme se zabývali izolací provozu pomocí funkce privátní VLAN na úrovni 2. vrstvy. V tomto tutoriálu probereme izolaci provozu na úrovni vrstvy 3 pomocí VRF Lite na směrovačích Cisco.

Co je VRF Lite

VRF využívají v podstatě stejný koncept jako VLAN a Trunking, ale na vrstvě 3.

VRF (Virtual Routing and Forwarding) je tradičně spojován s technologií IP MPLS, kdy poskytovatel internetu vytváří pro zákazníky sítě VPN na vrstvě 3 (nebo vrstvě 2) pomocí VRF.

Považujte VRF za samostatnou instanci směrování (a samostatnou směrovací tabulku) na stejném síťovém zařízení, která obsahuje trasy IP pro každého zákazníka, které jsou izolovány od ostatních zákazníků.

Každá VRF je jako samostatný virtuální směrovač s vlastní směrovací tabulkou na stejném fyzickém směrovači.

Pokud nepracujete v prostředí ISP, nesetkáte se s touto technologií příliš často. Navíc, pokud vím, MPLS a VRF se na úrovni CCNA nebo CCNP R&S nezkoumají.

Probírají se v kapitolách potřebných k získání certifikace CCIE R&S. Pokud si chcete o této technologii něco přečíst, jednou z dobrých knih, kterou můžete začít, je MPLS Fundamentals

, kterou napsal Luc De Ghein.

Ačkoli se VRF a MPLS obvykle konfigurují na špičkových směrovačích ISP, můžete tuto funkci používat i na některých menších směrovačích Cisco ISR zjednodušeným způsobem nazvaným VRF Lite a mít stejné výhody.

Pomocí VRF Lite můžete mít oddělené směrovací tabulky na stejném fyzickém zařízení směrovače. Každá směrovací tabulka (instance VRF) je izolována od ostatních instancí VRF.

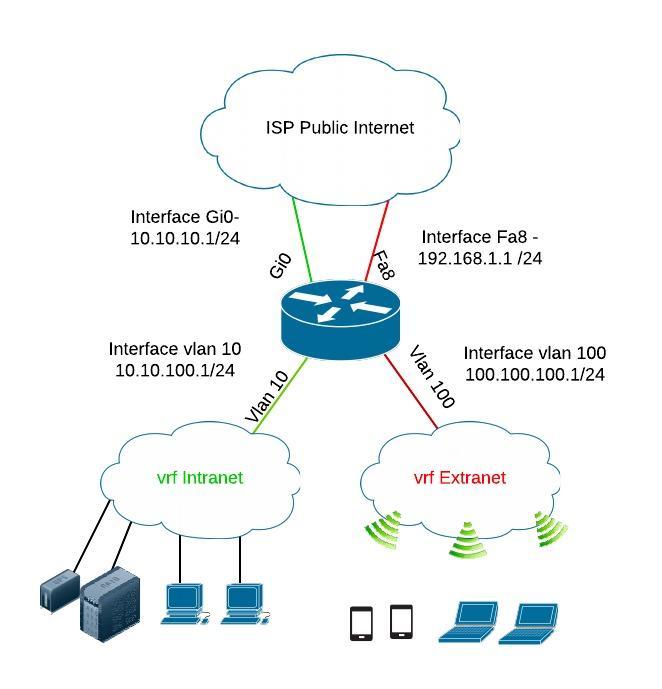

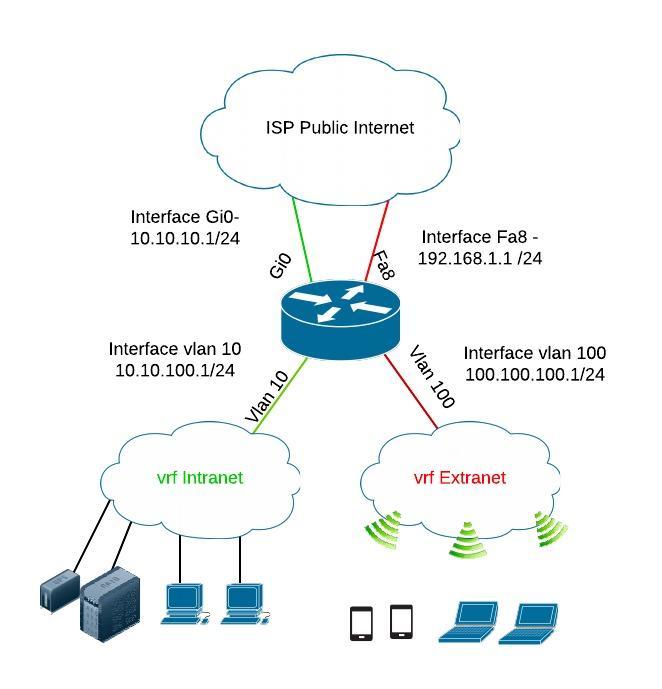

Pro demonstraci použití této funkce se podívejme na následující zjednodušený scénář:

Scénář sítě pomocí Cisco 891 a VRF Lite

Podívejte se na scénář zobrazený na obrázku výše. Máme hraniční směrovač Cisco 891 s intranetovým připojením pro počítače zaměstnanců a firemní servery a také potřebujeme nabídnout připojení k internetu pro připojení Wi-Fi, abychom umožnili hostům připojit se k internetu.

Bezpečnostní tým společnosti požadoval, aby připojení Wi-Fi bylo zcela odděleno od místní intranetové sítě, aby hosté neměli přístup k místní síti. Proto můžeme obě sítě vrstvy 3 oddělit pomocí VRF Lite. Pro obě sítě vytvoříme „VRF Intranet“ a „VRF Extranet“.

Příklad konfigurace na směrovači Cisco

Použitý směrovač je CISCO891-K9 s nainstalovanou image c890-universalk9-mz.151-4.M4.bin.

Každá instance VRF bude mít přiřazena dvě směrovaná rozhraní vrstvy 3, jak je znázorněno níže. Každou instanci VRF považujte za virtuální směrovač se dvěma rozhraními.

- VRF Intranet:

- VRF Extranet: VLAN10 a rozhraní Gi0 budou zahrnuty do „vrf Intranet“.

- VRF Extranet: VLAN10 a rozhraní Gi0 budou zahrnuty do „vrf Intranet“:

Krok 1 : Vytvoření instancí VRF Lite

ip vrf Extranet

popis Extranet

!

ip vrf Intranet

description Intranet

!

Krok 2 : Konfigurace VLAN a rozhraní a jejich zařazení do instancí VRF

vlan 10

name Intranet

!

vlan 100

name Extranet

!

interface GigabitEthernet0 <—– wan port směřující do internetu pro provoz Intranetu

ip vrf forwarding Intranet <—- rozhraní je připojeno k Intranet VRF

ip adresa 10.10.10.1 255.255.255.0

duplex auto

rychlost auto

!

rozhraní Vlan10 <—— Rozhraní SVI pro provoz Intranet

popis Intranet <—— rozhraní je připojeno k Intranet VRF

ip vrf forwarding Intranet

ip adresa 10.10.100.1 255.255.255.0

!

interface FastEthernet8 <—— wan port směřující do internetu pro provoz hostů

ip vrf forwarding Extranet <—— rozhraní je připojeno k Extranet VRF

ip adresa 192.168.1.1 255.255.255.0

duplex auto

rychlost auto

!

interface Vlan100 <—— SVI rozhraní pro Extranet provoz

description Extranet

ip vrf forwarding Extranet <—— rozhraní je připojeno k Extranet VRF

ip adresa 100.100.100.1 255.255.255.0

!

interface FastEthernet0 <– na toto rozhraní připojte přístupový bod WiFi pro hosty

description AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– na tomto rozhraní připojte hosty intranetu

description Intranet

switchport access vlan 10

no ip address

!

Krok 3 : Přidejte výchozí trasy směřující do internetu pro obě instance VRF

ip route vrf Intranet 0.0.0.0 0.0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0.0.0.0.0 192.168.1

ip route vrf Extranet 0.0.0.0.254

Krok 4 : Ověření

– zobrazení konfigurace vrf

Networkstraining#sh run vrf Intranet

Konfigurace vrf…

Aktuální konfigurace : 324 bajtů

ip vrf Intranet

popis Intranet

!

!

interface GigabitEthernet0

ip vrf forwarding Intranet

ip address 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10

description Intranet

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.0.0 0.0.0 10.10.10.254

konec

Networkstraining#sh run vrf Extranet

Konfigurace budovy…

Aktuální konfigurace : 326 bajtů

ip vrf Extranet

popis Extranet

!

!

interface FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0.0.0.0.0 192.168.1.254

– ověřte obě směrovací tabulky

Networkstraining#sh ip route vrf Intranet

Směrovací tabulka: Intranet

Brána poslední instance je 10.10.10.254 do sítě 0.0.0.0

S* 0.0.0.0/0 přes 10.10.10.254

10.0.0.0/8 je variabilně podsíťovaná, 2 podsítě, 2 masky

C 10.10.10.0/24 je přímo připojen, GigabitEthernet0

L 10.10.10.1/32 je přímo připojen, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Směrovací tabulka: Extranet

Brána poslední instance je 192.168.1.254 do sítě 0.0.0.0

S* 0.0.0.0/0 přes 192.168.1.254

192.168.1.0/24 je variabilně podsíťovaná, 2 podsítě, 2 masky

C 192.168.1.0/24 je přímo připojená, FastEthernet8

L 192.168.1.1/32 je přímo připojen, FastEthernet8

– ověření záznamů ARP

Networkstraining#sh ip arp vrf Intranet

Protokol Adresa Věk (min) Hardware Addr Typ Rozhraní

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Protokol Adresa Věk (min) Hardware Addr Typ Rozhraní

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Závěrečné poznámky

- Jak vidíte, směrovací tabulky jsou zcela odděleny a provoz bude zcela oddělen.

- Pokud spustíte příkaz „show ip route“ bez zadání názvu VRF, zobrazí se „globální směrovací tabulka“ zařízení (která bude v našem příkladu výše prázdná).

- Při zadávání příkazů ping, telnet nebo jiných příkazů, které využívají směrovací tabulky, musíte vždy zadat název instance směrování VRF, kterou chcete použít:

Příklad: ping vrf Intranet 10.10.100.10

- Funkci VRF Lite nabízejí i jiní výrobci. Například v prostředí Juniper se nazývá „routing instance“.

Cisco ASA VRF Support

Mnoho lidí se ptá, zda firewall Cisco ASA podporuje konfiguraci VRF. Odpověď zní, že brána ASA nepodporuje konfiguraci vrf, protože v bráně ASA existuje pouze jedna instance směrovací tabulky.

Níže jsou uvedeny možnosti, které máte pro použití zařízení ASA v síti VRF:

- Konfigurujte na zařízení ASA dílčí rozhraní VLAN a ukončete každou síť VRF na každém dílčím rozhraní. Poté můžete použít seznamy řízení přístupu a řízení provozu komunikace mezi VRF prostřednictvím zařízení ASA.

- Pomocí kontextů zabezpečení: To znamená nakonfigurovat různé bezpečnostní kontexty (virtuální firewally ASA) na stejném zařízení, a mít tak pro každý kontext samostatné směrovací tabulky a samostatné řízení zásad. Je to podobné jako mít více VRF na stejném zařízení, avšak nejedná se o nativní funkci VRF, jako je tomu u směrovačů.