En el post anterior, hemos hablado de aislar el tráfico utilizando la función de VLAN privada a nivel de Capa2. En este tutorial, hablaremos del aislamiento del tráfico a nivel de Capa3 utilizando VRF Lite en los routers Cisco.

Qué es VRF Lite

Los VRFs emplean esencialmente el mismo concepto que las VLANs y el Trunking, pero en la Capa 3.

Los VRFs (Virtual Routing and Forwarding) se asocian tradicionalmente con la tecnología IP MPLS mediante la cual un ISP crea VPNs de Capa3 (o Capa2) para los clientes utilizando VRF.

Considere un VRF como una instancia de enrutamiento separada (y una tabla de enrutamiento separada) en el mismo dispositivo de red que contiene las rutas IP para cada cliente que están aisladas de los demás clientes.

Cada VRF es como un enrutador virtual separado con su propia tabla de enrutamiento en el mismo enrutador físico.

Si no trabaja en un entorno ISP no se encontrará con esta tecnología muy a menudo. Además, por lo que sé, MPLS y VRFs no se examinan en el nivel CCNA o CCNP R&S.

Se tratan en los capítulos necesarios para tu certificación CCIE R&S. Si quieres leer sobre esta tecnología, un buen libro para empezar es MPLS Fundamentals

escrito por Luc De Ghein.

Ahora, aunque los VRFs y MPLS se configuran normalmente en routers ISP de gama alta, todavía se puede utilizar esta característica en algunos routers Cisco ISR más pequeños de una manera simplificada llamada VRF Lite y tener las mismas ventajas.

Con VRF Lite, puede tener tablas de enrutamiento separadas en el mismo dispositivo router físico. Cada tabla de enrutamiento (instancia VRF) está aislada de las demás instancias VRF.

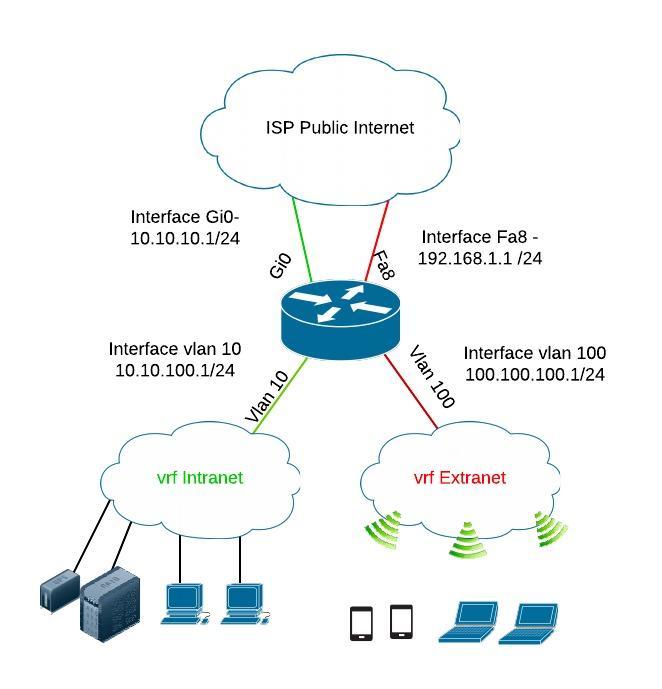

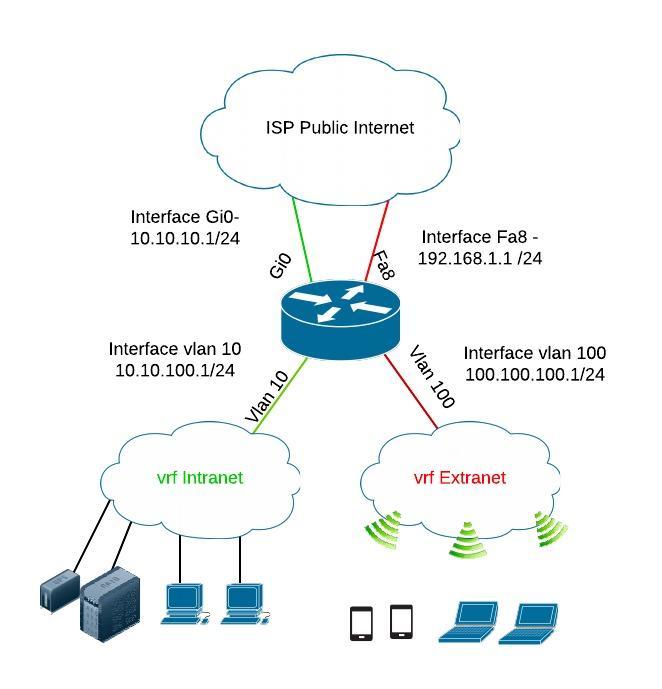

Para demostrar cómo utilizar esta característica veamos el siguiente escenario simplificado:

Escenario de red utilizando Cisco 891 y VRF Lite

Consideremos el escenario representado en el diagrama anterior. Tenemos un router fronterizo Cisco 891 con una conexión de Intranet para los ordenadores de los empleados y los servidores de la empresa y también necesitamos ofrecer conectividad a Internet para una conexión Wi-Fi que permita a los invitados conectarse a Internet.

El equipo de seguridad de la empresa exigió que la conexión Wi-Fi debe estar totalmente separada de la red intranet local, para que los invitados no tengan acceso a la red local. Por lo tanto, podemos aislar las dos redes de capa 3 utilizando VRF Lite. Crearemos «VRF Intranet» y «VRF Extranet» para las dos redes.

Ejemplo de configuración en el router Cisco

El router utilizado es el CISCO891-K9 con la imagen c890-universalk9-mz.151-4.M4.bin instalada.

Cada Instancia VRF tendrá dos interfaces enrutadas de Capa3 asociadas a ella como se muestra a continuación. Considere cada Instancia VRF como un router virtual con dos interfaces.

- VRF Intranet: La VLAN10 y la interfaz Gi0 se incluirán en «vrf Intranet».

- VRF Extranet: ¡VLAN100 y la interfaz Fa8 se incluirán en «vrf Extranet».

- Como podéis ver, las tablas de enrutamiento están totalmente separadas y el tráfico estará totalmente separado.

- Si ejecuta el comando «show ip route» sin especificar un nombre de VRF, mostrará la «Tabla de enrutamiento global» del dispositivo (que estará vacía en nuestro ejemplo anterior).

- Cuando ejecute ping, telnet u otros comandos que hagan uso de las tablas de enrutamiento, deberá especificar siempre el nombre de la instancia de enrutamiento VRF que desea utilizar:

- La función VRF Lite la ofrecen también otros proveedores. Por ejemplo en el entorno de Juniper se llama «instancia de enrutamiento».

- Configurar subinterfaces VLAN en el ASA y terminar cada red VRF en cada subinterfaz. A continuación, puede aplicar listas de control de acceso y control de tráfico de la comunicación entre VRF a través del dispositivo ASA.

- Utilizar contextos de seguridad: Esto significa configurar diferentes contextos de seguridad (firewalls virtuales ASA) en el mismo dispositivo teniendo así tablas de enrutamiento separadas y control de políticas separado para cada contexto. Esto es similar a tener múltiples VRFs en el mismo dispositivo sin embargo no es una funcionalidad VRF nativa como la que se tiene en los Routers.

- Por lo tanto, el sistema de gestión de la red es muy sencillo de utilizar.

Paso 1 : Crear las instancias VRF Lite

ip vrf Extranet

descripción Extranet

!

ip vrf Intranet

descripción Intranet

!

Paso 2 : Configurar VLANs e interfaces e incluirlas en las instancias VRF

vlan 10

nombre Intranet

!

vlan 100

nombre Extranet

!

interfaz GigabitEthernet0 <—– puerto wan orientado a internet para el tráfico de la Intranet

ip vrf forwarding Intranet <—- interfaz se adjunta al VRF de la Intranet

ip address 10.¡10.10.1 255.255.255.0

dúplex auto

velocidad auto

!

interfaz Vlan10 <—— interfaz SVI para el tráfico de la Intranet

descripción Intranet <—— interfaz está unida a la VRF de la Intranet

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.0

interfaz FastEthernet8 <—— puerto wan orientado a internet para el tráfico de invitados

ip vrf forwarding Extranet <—— interfaz está unida a la Extranet VRF

ip address 192.¡168.1.1 255.255.255.0

duplex auto

velocidad auto

!¡

interfaz Vlan100 <—— interfaz SVI para el tráfico de Extranet

descripción Extranet

ip vrf forwarding Extranet <—— interfaz está unida al VRF de Extranet

dirección ip 100.100.100.1 255.255.255.0

!¡

interfaz FastEthernet0 <– en esta interfaz se conecta el Punto de Acceso WiFi para invitados

descripción AP

switchport access vlan 100

no ip address

!

Interfaz FastEthernet1 <– en esta interfaz se conectan los hosts de la Intranet

descripción Intranet

switchport access vlan 10

¡sin dirección ip

!

Paso 3 : Añadir rutas por defecto hacia internet para ambas instancias VRF

ip route vrf Intranet 0.0.0.0 0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0 0.0.0.0 192.168.1.¡254

Paso 4 : Verificaciones

– mostrando la configuración de la vrf

Networkstraining#sh run vrf Intranet

Construyendo la configuración…

Configuración actual : 324 bytes

ip vrf Intranet

descripción Intranet

!

interfaz GigabitEthernet0

ip vrf forwarding Intranet

dirección ip 10.10.10.1 255.255.255.0

dúplex auto

velocidad auto

interfaz Vlan10

descripción Intranet

ip vrf forwarding Intranet

dirección 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.0.0 0.0.0 10.10.10.254

end

Networkstraining#sh run vrf Extranet

Configuración del edificio…

Configuración actual : 326 bytes

ip vrf Extranet

descripción Extranet

!

!

interfaz FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interfaz Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0 0.0.0 192.168.1.254

– verifique ambas tablas de enrutamiento

Networkstraining#sh ip route vrf Intranet

Tabla de enrutamiento: Intranet

La puerta de enlace de último recurso es 10.10.10.254 a la red 0.0.0.0

S* 0.0.0.0/0 a través de 10.10.10.254

10.0.0.0/8 tiene una subred variable, 2 subredes, 2 máscaras

C 10.10.10.0/24 está conectada directamente, GigabitEthernet0

L 10.10.10.1/32 está conectada directamente, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Tabla de enrutamiento: Extranet

La puerta de enlace de último recurso es 192.168.1.254 a la red 0.0.0.0

S* 0.0.0/0 a través de 192.168.1.254

192.168.1.0/24 tiene una subred variable, 2 subredes, 2 máscaras

C 192.168.1.0/24 está conectada directamente, FastEthernet8

L 192.168.1.1/32 está conectada directamente, FastEthernet8

– verifique las entradas ARP

Networkstraining#sh ip arp vrf Intranet

Protocolo Dirección Edad (min) Hardware Addr Tipo Interfaz

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Dirección de protocolo Age (min) Hardware Addr Type Interface

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Notas finales

Ejemplo: ping vrf Intranet 10.10.100.10

Soporte VRF de Cisco ASA

Mucha gente se pregunta si el firewall Cisco ASA soporta la configuración VRF. La respuesta es que el ASA no soporta la configuración de vrf ya que sólo hay una única instancia de tabla de enrutamiento en el ASA.

Aquí tienes las opciones que tienes para utilizar un dispositivo ASA en una red VRF: