W poprzednim poście omówiliśmy izolację ruchu przy użyciu funkcji private VLAN na poziomie Layer2. W tym poradniku omówimy izolację ruchu na poziomie warstwy 3 przy użyciu VRF Lite na routerach Cisco.

Co to jest VRF Lite

VRF wykorzystują zasadniczo tę samą koncepcję co VLAN i Trunking, ale w warstwie 3.

VRF (Virtual Routing and Forwarding) jest tradycyjnie kojarzony z technologią IP MPLS, dzięki której ISP tworzy warstwy 3 (lub 2) VPN dla klientów przy użyciu VRF.

Rozważ VRF jako oddzielną instancję routingu (i oddzielną tablicę routingu) na tym samym urządzeniu sieciowym przechowującym trasy IP dla każdego klienta, które są odizolowane od innych klientów.

Każdy VRF jest jak oddzielny wirtualny router z własną tablicą routingu na tym samym fizycznym routerze.

Jeśli nie pracujesz w środowisku ISP, nie spotkasz się z tą technologią zbyt często. Ponadto, z tego co wiem, MPLS i VRF nie są badane na poziomie CCNA lub CCNP R&S.

Są one omawiane w rozdziałach potrzebnych do uzyskania certyfikatu CCIE R&S. Jeśli chcesz poczytać o tej technologii, jedną z dobrych książek na początek jest MPLS Fundamentals

napisana przez Luca De Ghein.

Teraz, chociaż VRF i MPLS są zwykle konfigurowane na wysokiej klasy routerach ISP, nadal można korzystać z tej funkcji na niektórych mniejszych routerach Cisco ISR w uproszczony sposób zwany VRF Lite i mieć te same zalety.

W przypadku VRF Lite można mieć oddzielne tablice routingu na tym samym fizycznym routerze. Każda tablica routingu (instancja VRF) jest odizolowana od innych instancji VRF.

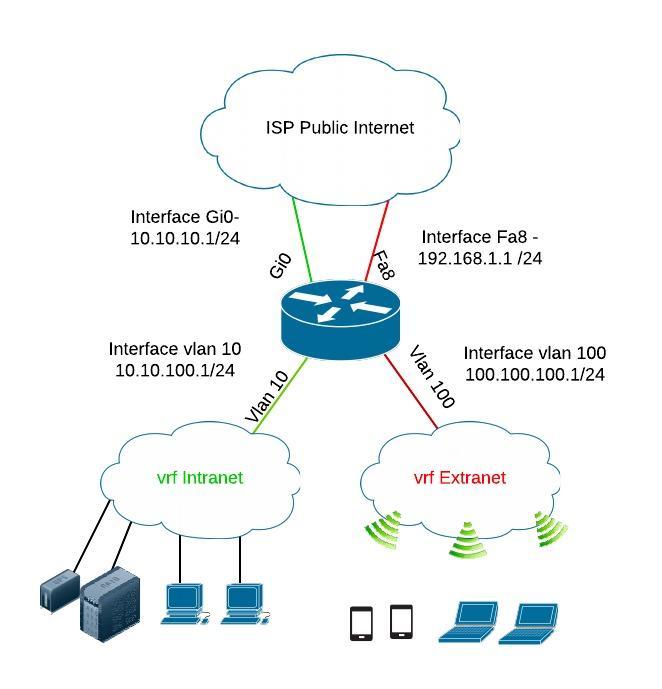

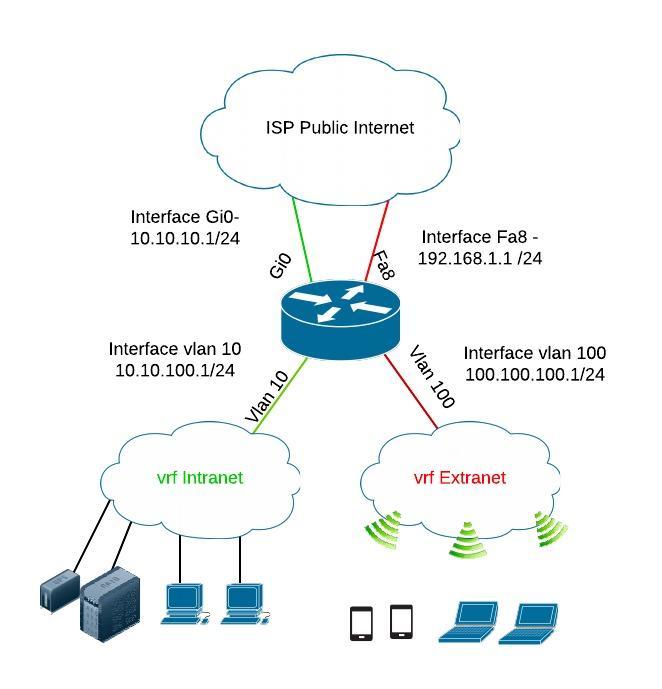

Aby zademonstrować, jak korzystać z tej funkcji, zobaczmy następujący uproszczony scenariusz:

Scenariusz sieciowy z wykorzystaniem Cisco 891 i VRF Lite

Rozważmy scenariusz przedstawiony na powyższym diagramie. Mamy router brzegowy Cisco 891 z połączeniem intranetowym dla komputerów pracowników i serwerów firmowych, a także musimy zaoferować łączność internetową dla połączenia Wi-Fi, aby umożliwić gościom łączenie się z Internetem.

Zespół ds. bezpieczeństwa firmy zażądał, aby połączenie Wi-Fi było całkowicie odseparowane od lokalnej sieci intranetowej, tak aby goście nie mieli dostępu do sieci lokalnej. Dlatego możemy odizolować obie sieci Layer3 używając VRF Lite. Utworzymy „VRF Intranet” i „VRF Extranet” dla tych dwóch sieci.

Przykład konfiguracji na routerze Cisco

Użyty router to CISCO891-K9 z zainstalowanym obrazem c890-universalk9-mz.151-4.M4.bin.

Każda instancja VRF będzie miała dwa interfejsy routingu warstwy 3 powiązane z nią, jak pokazano poniżej. Traktuj każdą instancję VRF jako wirtualny router z dwoma interfejsami.

- VRF Intranet: VLAN10 i Interfejs Gi0 zostaną włączone do „vrf Intranet”.

- VRF Extranet: VLAN100 i interfejs Fa8 zostaną włączone do „vrf Extranet”.

Krok 1: Utwórz instancje VRF Lite

ip vrf Extranet

opis Extranet

!

ip vrf Intranet

opis Intranet

!

Krok 2: Skonfiguruj sieci VLAN i interfejsy oraz dołącz je do instancji VRF

vlan 10

nazwa Intranet

!

vlan 100

nazwa Extranet

!

interface GigabitEthernet0 <—– port wan skierowany do Internetu dla ruchu Intranet

ip vrf forwarding Intranet <—- interfejs jest dołączony do Intranet VRF

adres IP 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10 <—— Interfejs SVI dla ruchu Intranet

opis Intranet <—— Interfejs jest dołączony do Intranet VRF

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.0

!

interface FastEthernet8 <—— port wan skierowany do Internetu dla ruchu gości

ip vrf forwarding Extranet <—— interfejs jest dołączony do Extranet VRF

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100 <—— Interfejs SVI dla ruchu Extranet

description Extranet

ip vrf forwarding Extranet <—— Interfejs jest dołączony do Extranet VRF

ip address 100.100.100.1 255.255.255.0

!

interfejs FastEthernet0 <– na tym interfejsie należy podłączyć punkt dostępowy WiFi dla gości

opis AP

switchport access vlan 100

no ip address

!

interface FastEthernet1 <– na tym interfejsie podłącz hosty Intranetu

description Intranet

switchport access vlan 10

no ip address

!

Krok 3: Dodaj domyślne trasy wychodzące do Internetu dla obu instancji VRF

ip route vrf Intranet 0.0.0.0.0 0.0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0.0.0.0 192.168.1.254

Krok 4 : Weryfikacja

– pokazanie konfiguracji vrf

Networkstraining#sh run vrf Intranet

Konfiguracja budująca…

Aktualna konfiguracja : 324 bajty

ip vrf Intranet

description Intranet

!

!

interface GigabitEthernet0

ip vrf forwarding Intranet

ip address 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10

description Intranet

ip vrf forwarding Intranet

ip address 10.10.100.1 255.255.255.0

!

ip route vrf Intranet 0.0.0.0.0 0.0.0 10.10.10.254

end

Networkstraining#sh run vrf Extranet

Konfiguracja budynku…

Obecna konfiguracja : 326 bajtów

ip vrf Extranet

description Extranet

!

!

interface FastEthernet8

ip vrf forwarding Extranet

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100

description Extranet

ip vrf forwarding Extranet

ip address 100.100.100.1 255.255.255.0

!

ip route vrf Extranet 0.0.0.0 0.0.0 192.168.1.254

– zweryfikuj obie tablice routingu

Networkstraining#sh ip route vrf Intranet

Tablica routingu: Intranet

Gateway of last resort is 10.10.10.254 to network 0.0.0.0

S* 0.0.0.0/0 via 10.10.10.254

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.10.10.0.0/24 jest podłączony bezpośrednio, GigabitEthernet0

L 10.10.10.1/32 jest podłączony bezpośrednio, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Tablica routingu: Extranet

Gateway of last resort is 192.168.1.254 to network 0.0.0.0

S* 0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, FastEthernet8

L 192.168.1.1/32 jest podłączony bezpośrednio, FastEthernet8

– sprawdź wpisy ARP

Networkstraining#sh ip arp vrf Intranet

Protokół Adres Wiek (min) Sprzęt Addr Typ Interfejs

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Protokół Adres Wiek (min) Sprzęt Typ Addr Interfejs

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Uwagi końcowe

- Jak widać, tablice routingu są całkowicie odseparowane i ruch będzie całkowicie odseparowany.

- Jeśli uruchomisz komendę „show ip route” bez podania nazwy VRF, pokaże ona „Global Routing Table” urządzenia (która w naszym przykładzie będzie pusta).

- Przy wydawaniu poleceń ping, telnet lub innych poleceń, które wykorzystują tablice routingu, należy zawsze podać nazwę instancji routingu VRF, której chcemy użyć:

Przykład: ping vrf Intranet 10.10.100.10

- Funkcja VRF Lite jest oferowana również przez innych producentów. Na przykład w środowisku Juniper nazywa się to „routing instance”.

Cisco ASA VRF Support

Wiele osób pyta czy firewall Cisco ASA wspiera konfigurację VRF. Odpowiedź brzmi, że ASA nie obsługuje konfiguracji VRF, ponieważ istnieje tylko jedna instancja tablicy routingu na ASA.

A oto opcje, jakie masz do dyspozycji, aby użyć urządzenia ASA w sieci VRF:

- Skonfiguruj podinterfejsy VLAN na ASA i zakończ każdą sieć VRF na każdym podinterfejsie. Następnie można zastosować listy kontroli dostępu i sterowanie ruchem w komunikacji między sieciami VRF za pośrednictwem urządzenia ASA.

- Użycie kontekstów zabezpieczeń: Oznacza to skonfigurowanie różnych kontekstów bezpieczeństwa (wirtualnych firewalli ASA) na tym samym urządzeniu, a tym samym posiadanie oddzielnych tablic routingu i oddzielnej kontroli polityki dla każdego kontekstu. Jest to podobne do posiadania wielu VRF na tym samym urządzeniu, jednak nie jest to natywna funkcjonalność VRF jak ta, którą mamy na routerach.