No post anterior, discutimos sobre isolar o tráfego usando a funcionalidade VLAN privada no nível Layer2. Neste tutorial, discutiremos o isolamento do tráfego no nível Layer3 usando VRF Lite em roteadores Cisco.

O que é VRF Lite

VRFs empregam essencialmente o mesmo conceito das VLANs e Trunking, mas na Layer 3.

VRF (Virtual Routing and Forwarding) é tradicionalmente associado à tecnologia IP MPLS onde um ISP cria VPNs Layer3 (ou Layer2) para clientes que usam VRF.

Considerar um VRF como uma instância de roteamento separada (e tabela de roteamento separada) no mesmo dispositivo de rede que mantém as rotas IP para cada cliente que estão isoladas dos outros clientes.

Cada VRF é como um roteador virtual separado com sua própria tabela de roteamento no mesmo roteador físico.

Se você não trabalha em um ambiente ISP você não vai encontrar esta tecnologia com muita freqüência. Além disso, pelo que sei, MPLS e VRFs não são examinados no CCNA ou CCNP R&S level.

São discutidos nos capítulos necessários para a sua certificação CCIE R&S. Se você quer ler sobre esta tecnologia, um bom livro para começar é MPLS Fundamentals

escrito por Luc De Ghein.

Agora, embora VRFs e MPLS sejam normalmente configurados em roteadores ISP high-end, você ainda pode usar esta funcionalidade em alguns roteadores Cisco ISR menores de forma simplificada chamados VRF Lite e têm as mesmas vantagens.

Com VRF Lite, você pode ter tabelas de roteamento separadas no mesmo dispositivo físico de roteamento. Cada tabela de roteamento (instância VRF) é isolada das outras instâncias VRF.

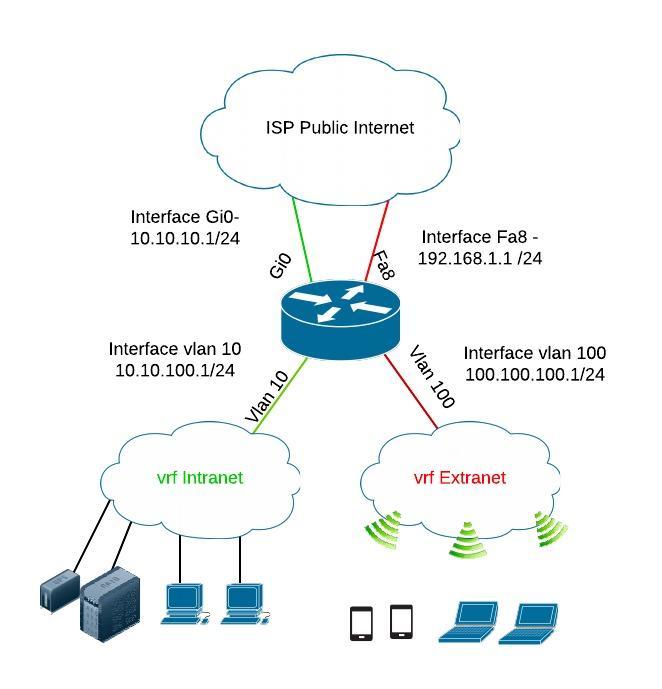

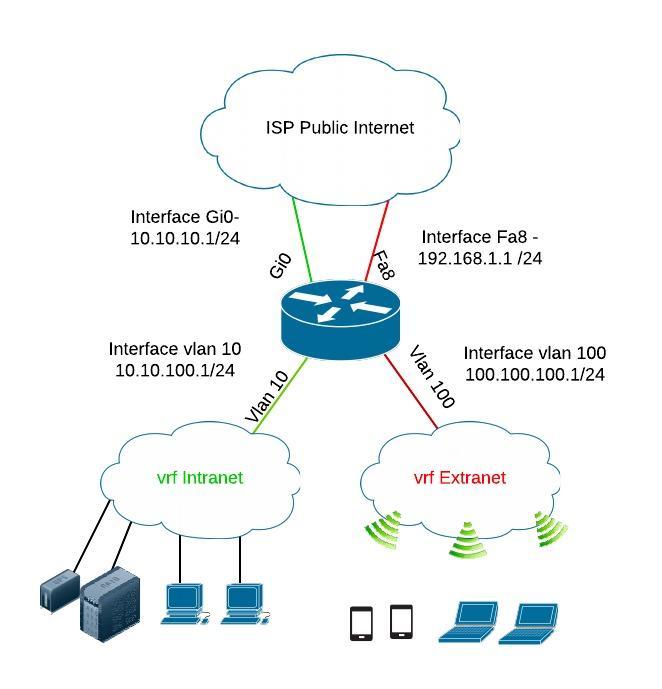

Para demonstrar como usar este recurso vamos ver o seguinte cenário simplificado:

Cenário de rede usando Cisco 891 e VRF Lite

Conte o cenário descrito no diagrama acima. Temos um router de fronteira Cisco 891 com uma ligação Intranet para os computadores dos funcionários e servidores da empresa e também precisamos de oferecer conectividade à Internet para uma ligação Wi-Fi que permita aos hóspedes ligarem-se à Internet.

A equipa de segurança da empresa exigiu que a ligação Wi-Fi fosse totalmente separada da rede intranet local, para que os hóspedes não tenham acesso à rede local. Assim, podemos isolar as duas redes Layer3 utilizando o VRF Lite. Vamos criar “VRF Intranet” e “VRF Extranet” para as duas redes.

Exemplo de configuração no Cisco Router

O router utilizado é CISCO891-K9 com a imagem c890-universalk9-mz.151-4.M4.bin instalada.

Cada VRF Instance terá duas interfaces Layer3 roteadas associadas a ele, como mostrado abaixo. Considere cada VRF Instance como um roteador virtual com duas interfaces.

- Intranet VRF: VLAN10 e Interface Gi0 serão incluídas em “vrf Intranet”.

- VRF Extranet: VLAN100 e Interface Fa8 serão incluídas em “vrf Extranet”.

P>Passo 1 : Criar a VRF Lite Instances

ip vrf Extranet

extranet de descrição

!

ip vrf Intranet

intranet de descrição

!

p>passo 2 : Configurar VLANs e interfaces e incluí-las nas instâncias VRF

vlan 10

nome Intranet

!

vlan 100

nome Extranet

!

interface GigabitEthernet0 <—– wan port facing the internet for Intranet traffic

ip vrf forwarding Intranet <—- interface é anexada à Intranet VRF

ip address 10.10.10.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan10 <—— interface SVI para tráfego na Intranet

intranet de descrição <—— interface está anexada à Intranet VRF

ip vrf encaminhamento Intranet

ip endereço 10.10.100.1 255.255.255.0

!

interface FastEthernet8 <—— wan port facing the internet for guest traffic

ip vrf forwarding Extranet <—— interface está anexada à Extranet VRF

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface Vlan100 <—— interface SVI para tráfego da Extranet

descrição Extranet

ip vrf encaminhamento Extranet <—— interface está anexada à Extranet VRF

ip endereço 100.100.100.1 255.255.255.0

!

interface FastEthernet0 <– nesta interface ligue o Ponto de Acesso WiFi para convidados

descrição AP

switchport access vlan 100

no endereço ip

!

interface FastEthernet1 <– nesta interface conecte os hosts da Intranet

intranet de descrição

intranet de acesso aoswitchport vlan 10

não endereço ip

!

p>passo 3 : Adicione rotas padrão de frente para a Internet para ambas as instâncias VRFp>ip route vrf Intranet 0.0.0.0 0.0.0.0 10.10.10.254

ip route vrf Extranet 0.0.0.0 0.0.0.0 192.168.1.254

passo 4 : Verificações

– mostrando a configuração vrf

Networkstraining#sh run vrf Intranet

Configuração de construção…

p>Configuração atual: 324 bytes

ip vrf Intranet

intranet de descrição

!

!

interface GigabitEthernet0

ip vrf Encaminhamento Intranet

ip endereço 10.10.10.1 255.255.255.0

duplex auto

velocidade auto

!

interface Vlan10

intranet de descrição

tranet de reencaminhamento vrf

endereço vrf 10.10.100.1 255.255.255.0

br>trada vrf Intranet 0.0.0.0 0.0 0.0.0 10.10.10.254

f>fimp>Networkstraining#sh run vrf Extranet

configuração de construção…p>configuração atual: 326 bytes

ip vrf Extranet

extranet de descrição

!

!

interface FastEthernet8

ip vrf forwarding Extranet

endereço 192.168.1.1 255.255.255.0

duplex auto

velocidade auto

!

interface Vlan100

descrição Extranet

ip vrf forwarding Extranet

endereço 100ip.100.100.1 255.255.255.0

!

direcionamento vrf Extranet 0.0.0.0 0.0 0.0.0 192.168.1.254

– verificar ambas as tabelas de roteamento

Networkstraining#sh ip route vrf Intranet

Tabela de roteamento: Intranet

Gateway of last resort is 10.10.10.254 to network 0.0.0.0.0

S* 0.0.0.0/0 via 10.10.10.254

10.0.0.0.0/8 is variable subnetted, 2 subnets, 2 máscaras

C 10.10.10.0/24 está diretamente conectado, GigabitEthernet0

L 10.10.10.10.1/32 está diretamente conectado, GigabitEthernet0

Networkstraining#sh ip route vrf Extranet

Routing Table: Extranet

Gateway de último recurso é 192.168.1.254 para rede 0.0.0.0.0

S* 0.0.0.0.0/0 via 192.168.1.254

192.168.1.0/24 é variavelmente subredes, 2 sub-redes, 2 máscaras

C 192.168.1.0/24 é diretamente conectado, FastEthernet8

L 192.168.1.1/32 está diretamente conectado, FastEthernet8

– verificar entradas ARP

Networkstraining#sh ip arp vrf Intranet

Protocol Address Age (min) Hardware Addr Type Interface

Internet 10.10.10.1 – fc99.4712.9ee3 ARPA GigabitEthernet0

Internet 10.10.100.1 – fc99.4712.9ecb ARPA Vlan10

Internet 10.10.100.10 5 cce1.7f79.48f2 ARPA Vlan10

Networkstraining#sh ip arp vrf Extranet

Protocol Address Age (min) Hardware Addr Type Interface

Internet 100.100.100.1 – fc99.4712.9ecb ARPA Vlan100

Internet 100.100.100.100 5 001c.0fdc.de41 ARPA Vlan100

Internet 192.168.1.1 – fc99.4712.9ed3 ARPA FastEthernet8

Final Notes

- Como pode ver, as tabelas de roteamento estão totalmente separadas e o tráfego estará totalmente separado.

- Se você executar o comando “show ip route” sem especificar um nome VRF, ele irá mostrar a “Global Routing Table” do dispositivo (que estará vazia no nosso exemplo acima).

- Quando você emite ping, telnet ou outros comandos que nos fazem das tabelas de roteamento, você deve sempre especificar o nome da instância de roteamento VRF que você quer usar:

Exemplo: ping vrf Intranet 10.10.100.10

- A funcionalidade VRF Lite também é oferecida por outros fornecedores. Por exemplo, no ambiente Juniper chama-se “instância de roteamento”.

Cisco ASA VRF Support

Muitas pessoas perguntam se o firewall Cisco ASA suporta a configuração VRF. A resposta é que o ASA não suporta a configuração vrf, pois há apenas uma única instância da tabela de roteamento no ASA.

Aqui estão as opções que você tem para usar um dispositivo ASA em uma rede VRF:

- Configurar subinterfaces VLAN no ASA e terminar cada rede VRF em cada subinterface. Depois pode aplicar listas de controlo de acesso e controlo de tráfego da comunicação inter-vrf através do dispositivo ASA.

- Usar contextos de segurança: Isto significa configurar diferentes contextos de segurança (firewalls ASA virtuais) no mesmo dispositivo, tendo assim tabelas de encaminhamento separadas e controle de políticas separado para cada contexto. Isto é semelhante a ter vários VRFs no mesmo dispositivo, no entanto não é uma funcionalidade VRF nativa como a que você tem nos Roteadores.